Con motivo del Día Mundial del Backup, a celebrarse el próximo 31 de marzo, este evento ya ha pasado y se recomienda ver que es lo que se a publicado!

El uso cada vez mayor de diversos dispositivos tecnológicos conlleva a que sus usuarios almacenen en ellos información de gran importancia y valor. Por tal motivo, y con el objetivo de evitar la pérdida de información sensible, los especialistas de ESET Latinoamérica recomiendan realizar respaldos (backups) periódicos siguiendo los procesos correctos.

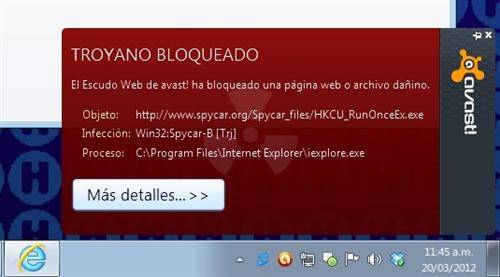

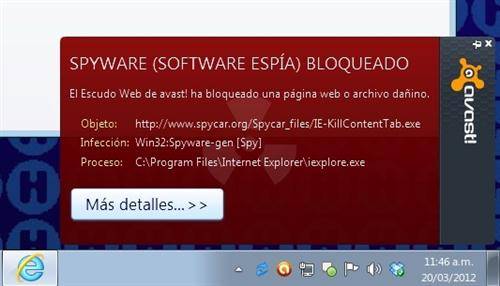

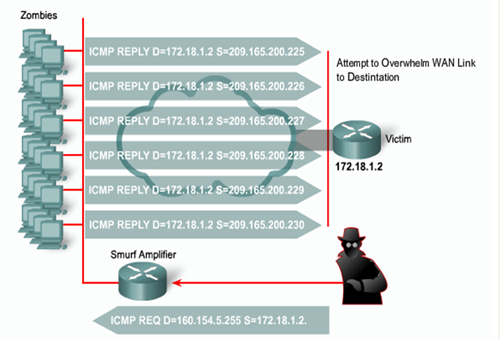

Los equipos en los que se guardan fotografías, documentos y datos de valor, pueden sufrir desperfectos en los dispositivos de almacenamiento, fallas por interrupciones en el suministro eléctrico, o bien la sustracción de información por robo del dispositivo o por una infección por un código malicioso. Según una encuesta realizada por ESET Latinoamérica a usuarios de Internet, el 77% de las personas afirmó haber perdido información por no realizar respaldos o no hacerlo de la forma adecuada.

“La información es uno de los activos más importantes para las empresas y las personas. Por lo tanto, realizar respaldos periódicos es una tarea que debe considerarse prioritaria y en ningún caso hay que subestimar las múltiples causas por las que podría ocurrir una situación de pérdida de información”, aseguró Raphael Labaca Castro, Coordinador de Awareness & Research de ESET Latinoamérica.

De acuerdo al Laboratorio de Investigación de ESET Latinoamérica, se deben tener en consideración los siguientes puntos antes de implementar una solución de backup:

- Necesidades de cada usuario: Si desea mantener una copia de seguridad de toda la información contenida en la computadora, se recomienda realizar un backup completo utilizando un software adecuado y efectuar respaldos periódicos de los archivos nuevos y modificados. Asimismo, si no se desea un respaldo de todo el sistema, se puede copiar aquellos ficheros esenciales en otro lugar de forma manual.

- Medios de almacenamiento: El espacio físico en donde se guarde el soporte de respaldo también debe estar protegido. Por ejemplo, no es recomendable transportar el medio de almacenamiento utilizado para el respaldo en el mismo bolso de la computadora portátil, ya que en caso de extraviarlo se perderían ambas cosas. Los medios de almacenamiento pueden ser: un disco duro, un dispositivo de almacenamiento USB, medios ópticos (CD, DVD, Blu-Ray) o la nube (Internet).

- Frecuencia de respaldo: Esta decisión debe adoptarse considerando la frecuencia con que se modifican, eliminan y crean archivos. Si se trabaja todos los días en un proyecto, será necesario realizar una copia de seguridad a diario.

Es importante considerar que un programa para respaldar información es complementario a una solución de seguridad, por lo tanto, ninguno reemplaza al otro. Al cumplir objetivos distintos y complementarios, la recomendación es implementar ambos software para lograr un nivel de protección óptimo.

Para conocer más sobre los puntos a tener en cuenta para realizar un respaldo seguro puede acceder a la Guía de Backup de ESET Latinoamérica en: http://www.eset-la.com/centro-amenazas/guias-de-seguridad